Resumen ejecutivo

Actualización del 16 de mayo de 2025:

Agregamos una sección adicional a este artículo en la que se describe la evolución de la actividad de Muddled Libra desde el comienzo para 2024. Este grupo es dinámico y, a medida que sus miembros entran y salen de él, sus conocimientos y competencias cambian de forma natural. Su caja de herramientas se ha ampliado para incluir lo siguiente:

- Ingeniería social de usuarios finales y servicios de asistencia técnica

- Phishing tradicional

- Acceso interno a subcontratistas del proceso empresarial

- Afiliaciones de ransomware para extorsionar

En la intersección de la enrevesada ingeniería social y la ágil adaptación tecnológica se encuentra Muddled Libra. Con un profundo conocimiento de la tecnología de la información empresarial, este grupo de amenazas representa un riesgo significativo incluso para las organizaciones con ciberdefensas heredadas bien desarrolladas.

Muddled Libra es un adversario metódico que supone una amenaza sustancial para las organizaciones de los sectores de automatización de software, BPO, telecomunicaciones y tecnología.

Los investigadores y encargados de respuestas de Unit 42 investigaron más de media docena de incidentes interrelacionados desde mediados de 2022 hasta principios de 2023, que hemos atribuido al grupo de amenazas Muddled Libra. Este grupo de amenazas prefiere atacar a las grandes empresas de subcontratación que prestan servicios a instituciones y particulares que manejan criptomonedas de gran valor. Para frustrar a Muddled Libra se requiere una combinación de estrictos controles de seguridad, una formación diligente sobre concienciación en materia de seguridad y una vigilancia atenta.

Los clientes de Palo Alto Networks reciben protección frente a las amenazas descritas en este blog a través de una arquitectura de seguridad moderna construida en torno a Cortex XSIAM en conjunto con Cortex XDR. Los servicios de seguridad entregados en la nube Advanced URL Filtering y Seguridad de DNS pueden servir de protección contra la infraestructura de mando y control (C2), mientras que App-ID puede limitar los servicios de anonimización que pueden conectarse a la red.

Actualización del 16 de mayo de 2025

Después de una pausa a finales de 2024, Muddled Libra reanuda su actividad. Unit 42 ha respondido a numerosos ataques de gran repercusión, al tiempo que ha observado otros atribuidos al grupo matriz de Muddled Libra, Scattered Spider. En particular, estos ataques se basan en la artesanía comercial iniciada por Muddled Libra.

Muddled Libra es un subconjunto de un colectivo de amenazas poco relacionado conocido como Scattered Spider, Octo Tempest, Oktapus y otros nombres. La resiliencia de Scattered Spider reside en la amplitud y diversidad de sus miembros.

Este grupo evolucionó en las plataformas de comunicación Discord y Telegram, y atrajo a miembros de diversas procedencias e intereses. Los atacantes de este grupo se especializan en habilidades específicas y trabajan juntos para perfeccionarlas con el fin de venderlas o utilizarlas en ciberataques. Los canales que usan sus miembros van desde grupos orientados a la delincuencia, como uno al que llaman The COM, hasta colectivos de entusiastas de juegos populares en línea.

Los miembros principales de Muddled Libra se especializaron originalmente en el intercambio de tarjetas SIM, el smishing y el conocimiento de información privilegiada sobre software de gestión de sistemas informáticos. A medida que los miembros entran y salen del grupo, adquiere nuevas habilidades y elimina las menos eficaces. La caja de herramientas del grupo se ha ampliado para incluir la ingeniería social de los usuarios finales y los servicios de asistencia, el phishing tradicional, el acceso interno a los subcontratistas de procesos empresariales y las afiliaciones de ransomware.

La naturaleza flexible y fluida de este grupo lo hace intrínsecamente difícil de desestabilizar. Muddled Libra(véase la Evaluación de amenazas de Unit 42 y la investigación sobre ataques contra CSP) ha visto cómo se arrestaba a varios miembros clave durante el año pasado. Sin embargo, otros con nuevas habilidades y conocimientos internos de las nuevas industrias se han trasladado rápidamente para ocupar su lugar, y otros han formado grupos de amenazas totalmente nuevos.

Unit 42 observó cómo se formaban nuevas ramas con objetivos únicos para expandirse en sectores hasta entonces intactos. Estos grupos nuevos combinan técnicas conocidas con otras nuevas. Los sectores más afectados son el comercio minorista y la hostelería. Sin embargo, las industrias y organizaciones favorecidas pueden cambiar por capricho, y los defensores de cada vertical deben reforzar sus ciberdefensas contra estos ataques.

El acceso inicial ha pasado del smishing a la ingeniería social. Los actores de amenazas dirigen los ataques de ingeniería social a los servicios de asistencia haciéndose pasar por empleados que han olvidado sus contraseñas o directamente a los empleados, con atacantes que afirman pertenecer al servicio de asistencia de la empresa.

Una vez dentro del entorno, los atacantes han aprovechado herramientas de gestión remota legítimas, gratuitas o comprometidas, para acceder a plataformas de gestión de relaciones con los clientes (CRM) para la exfiltración de datos confidenciales. Los ataques de Muddled Libra también han incluido herramientas de administración de entornos virtuales para causar la máxima interrupción. Este grupo tiene una nueva afiliación con el grupo de ransomware-as-a-service DragonForce para la extorsión.

Descripción general de la amenaza

El estilo de ataque que define a Muddled Libra apareció en el radar de la ciberseguridad a finales de 2022 con el lanzamiento del kit de phishing 0ktapus, que ofrecía un marco de alojamiento prediseñado y plantillas incluidas. Con un gran número de portales de autenticación falsos y realistas y smishing dirigido, los atacantes fueron capaces de recopilar rápidamente credenciales y códigos MFA de autenticación multifactor.

La rapidez y amplitud de estos ataques tomó desprevenidos a muchos defensores. Aunque el smishing no es nada nuevo, el marco 0ktapus comoditizó el establecimiento de una infraestructura normalmente compleja de forma que incluso los atacantes menos capacitados obtuvieran un alto porcentaje de éxito.

Estas características incluían plantillas prediseñadas y un canal C2 integrado a través de Telegram, todo por un costo de solo unos cientos de dólares estadounidenses. Esta mejora en la funcionalidad llevó a los ciberdelincuentes a lanzar una campaña de ataque masivo dirigida a una amplia gama de organizaciones.

El gran número de objetivos atacados con este kit ha creado bastante confusión en la comunidad investigadora sobre la atribución de estos ataques. En informes anteriores de Grupo-IB, CrowdStrike y Okta se han documentado y asignado muchos de estos ataques a los siguientes grupos de intrusión: 0ktapus, Scattered Spider y Scatter Swine.

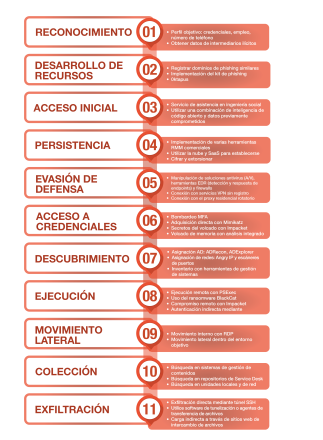

Cadena de ataque

Aunque cada incidente es único, los investigadores de Unit 42 han identificado suficientes puntos en común en las tácticas, técnicas y procedimientos (TTP) como para atribuir numerosos incidentes a Muddled Libra. La cadena de ataque se muestra en la Figura 1.

Las hemos adaptado al marco ATT&CK de MITRE, que se resume a continuación.

Reconocimiento

Muddled Libra ha demostrado sistemáticamente un profundo conocimiento de las organizaciones objetivo, incluidas las listas de empleados, los puestos de trabajo y los números de teléfono móvil. En algunos casos, es probable que estos datos se obtuvieran durante ataques anteriores contra objetivos anteriores.

Los actores de amenazas también obtienen con frecuencia paquetes de información de intermediarios de datos ilícitos como los ya desaparecidos Genesis y Russian Markets. Estos datos suelen obtenerse de dispositivos infectados, tanto corporativos como personales, mediante programas maliciosos como el ladrón RedLine.

Con la pronta llegada de las políticas de "traiga su propio dispositivo" (BYOD), seguidas de la popularidad de las soluciones de trabajo híbrido, los datos y credenciales corporativos se utilizan y almacenan con frecuencia en caché en dispositivos personales. La descentralización de la gestión y protección de los activos informáticos crea una oportunidad lucrativa para los programas maliciosos que roban información.

Desarrollo de recursos

Los dominios parecidos utilizados en ataques de smishing son un sello clásico de Muddled Libra. Esta táctica es eficaz, ya que los dispositivos móviles suelen truncar los enlaces en los mensajes de texto.

Los primeros grupos de ataques atribuidos a la campaña 0ktapus utilizaban sistemáticamente dominios registrados a través de Porkbun o Namecheap y alojados en la infraestructura de Digital Ocean. Estos dominios solían durar poco, se utilizaban solo durante la fase de acceso inicial y luego se retiraban rápidamente.

En la mayoría de las investigaciones, Unit 42 observó el uso del kit de phishing 0ktapus para recopilar credenciales. Group-IB tiene bien documentado este kit versátil, que se encuentra muy difundido en la clandestinidad criminal. Requiere poca habilidad para instalarlo y configurarlo, lo que lo convierte en una herramienta ideal para ataques de smishing muy selectivos.

Acceso inicial

En todos los incidentes en los que Unit 42 pudo determinar un vector de acceso inicial, se trataba de smishing o ingeniería social de soporte técnico. En la mayoría de los incidentes, el autor de la amenaza enviaba un mensaje de señuelo directamente a los teléfonos móviles de los empleados objetivo, alegando que necesitaban actualizar la información de la cuenta o volver a autenticarse en una aplicación corporativa. Los mensajes contenían un enlace a un dominio corporativo falsificado diseñado para emular una página de inicio de sesión familiar.

Persistencia

Muddled Libra se centró especialmente en mantener el acceso a entornos específicos. Aunque es habitual que los autores de las amenazas utilicen una versión gratuita o de demostración de una herramienta de supervisión y gestión remota (RMM) durante las intrusiones, Muddled Libra solía instalar media docena o más de estas utilidades. Lo hicieron para asegurarse de que, incluso si se descubría uno, mantendrían una puerta trasera en el entorno.

El uso de herramientas RMM comerciales es particularmente problemático, ya que estas herramientas son aplicaciones legítimas y críticas para el negocio de las que Muddled Libra está abusando. Podrían estar presentes legítimamente dentro de la organización y los defensores deberían sopesar los riesgos de un bloqueo total frente a una supervisión cuidadosa de su uso. Entre las herramientas observadas se encontraban Zoho Assist, AnyDesk, Splashtop, TeamViewer, ITarian, FleetDeck, ASG Remote Desktop, RustDesk y ManageEngine RMM.

Ninguna de estas herramientas es intrínsecamente maliciosa y se utilizan con frecuencia en la administración diaria de muchas redes empresariales. Unit 42 recomienda a las organizaciones bloquear cualquier herramienta RMM no autorizada según el firmante del código para su uso dentro de la empresa.

Evasión de defensa

Al demostrar su destreza con varios controles de seguridad, Muddled Libra evadió las defensas comunes.

Sus acciones incluyeron lo siguiente:

- Deshabilitación de antivirus y firewalls basados en host

- Intento de eliminar perfiles de firewalls

- Creación de exclusiones de defensores

- Desactivación o desinstalación de EDR y otros productos de supervisión

Los atacantes también rehabilitaron y usaron cuentas existentes de Active Directory para evitar desencadenar las reglas habituales de supervisión de la gestión de eventos e información de seguridad (SIEM). También se los observó actuando dentro de las consolas administrativas de detección y respuesta de endpoints (EDR) para borrar alertas.

Muddled Libra era cuidadoso con la seguridad operativa, y usaba sistemáticamente servicios comerciales de red privada virtual (VPN) para ocultar su ubicación geográfica e intentar mezclarse con el tráfico legítimo. La VPN de Mullvad fue la preferida en la mayoría de los incidentes que investigaron los investigadores de Unit 42, pero también se observaron otros muchos proveedores, como ExpressVPN, NordVPN, Ultrasurf, Easy VPN y ZenMate.

Los investigadores de Unit 42 también estudiaron el uso de los servicios de proxy residencial rotatorio. Según informó Brian Krebs en 2021 los servicios proxy residenciales suelen ocultar su código dentro de extensiones del navegador, lo que permite a los operadores alquilar conexiones residenciales para usos legítimos y maliciosos por igual.

Acceso a credenciales

Una vez capturadas las credenciales que se utilizarían para el acceso inicial, el atacante tomaba uno de estos dos caminos. En un caso continuaron con el proceso de autenticación desde una máquina que controlaban y solicitaron inmediatamente un código de autenticación multifactor (MFA). En el otro caso, posteriormente generaban una cadena interminable de solicitudes de MFA hasta que el usuario aceptaba una por cansancio o frustración (también conocido como bombardeo MFA).

En los casos en los que el bombardeo MFA no tuvo éxito, el actor de la amenaza se puso en contacto con el servicio de asistencia de la organización y afirmó ser la víctima. Entonces declaraban que su teléfono no funcionaba o se había extraviado, y solicitaban registrar un nuevo dispositivo de autenticación MFA controlado por el atacante.

El éxito de ingeniería social de Muddled Libra es notable. En muchos de nuestros casos, el grupo demostró un grado inusualmente alto de comodidad para relacionarse por teléfono tanto con el servicio de asistencia como con otros empleados, a quienes convenció para que llevaran a cabo acciones inseguras.

Después de establecer un punto de apoyo, Muddled Libra se movió rápidamente para elevar el acceso. Entre las herramientas estándar de robo de credenciales empleadas en esta fase se encontraban Mimikatz, ProcDump, DCSync, Raccoon Stealer y LAPSToolkit. Ante la imposibilidad de localizar rápidamente credenciales elevadas, el grupo recurrió a Impacket, MIT Kerberos Ticket Manager y NTLM Encoder/Decoder.

En algunos incidentes, Muddled Libra adoptó la medida inusual de emplear herramientas especializadas para buscar directamente credenciales en el contenido de la memoria mediante MAGNET RAM Capture y Volatility. Dado que se trata de herramientas forenses legítimas de las que Muddled Libra se aprovecha, los defensores deberían considerar detenidamente las desventajas de bloquearlas, como la posibilidad de que la actividad de los equipos de seguridad genere falsas alertas positivas.

Esto plantea un punto importante para los defensores. Aunque las cuentas de usuario puedan tener protección mediante la gestión de accesos privilegiados, los endpoints suelen tener credenciales elevadas almacenadas en caché para la gestión del sistema o para ejecutar servicios. Se debe tener cuidado para garantizar que las credenciales privilegiadas solo tienen los permisos necesarios para desempeñar sus funciones previstas y que se supervisan de cerca para detectar desviaciones del comportamiento normal.

Descubrimiento

Los métodos de descubrimiento de Muddled Libra eran consistentes de un caso a otro. En nuestras investigaciones, el grupo se basó en herramientas de pruebas de infiltración legítimas y bien conocidas para asignar el entorno e identificar los objetivos de interés. Entre su kit de herramientas se encontraban SharpHound, ADRecon, AD Explorer, Angry IP Scanner, Angry Port Scanner y CIMplant.

Muddled Libra también demostró su competencia con herramientas comerciales de administración de sistemas como ManageEngine, LANDESK y PDQ Inventory para el descubrimiento y la automatización. También se utilizaron VMware PowerCLI y RVTools en entornos virtuales.

Los defensores deben estar atentos para identificar el escaneo no autorizado de la red y el acceso rápido inusual a múltiples sistemas o el acceso que cruza segmentos lógicos del negocio.

Ejecución

A lo largo de nuestras investigaciones, Muddled Libra parecía interesado principalmente en el robo de datos y credenciales, y rara vez vimos ejecución remota. Cuando era necesario, el grupo realizaba la ejecución con Sysinternals PsExec o Impacket. Se usaron credenciales capturadas o hashes de autenticación para elevar privilegios.

Movimiento lateral

Para el movimiento lateral, Muddled Libra prefería utilizar el protocolo de escritorio remoto (RDP) desde las cajas de cabeza de playa comprometidas. Con este enfoque se redujeron al mínimo los artefactos de red externos detectables en los registros que podrían alertar a los defensores y ayudar a los investigadores con la atribución.

Colección

Muddled Libra parecía conocer la típica gestión de datos empresariales. Localizaron con éxito datos confidenciales en las máquinas de la víctima en una amplia gama de repositorios de datos comunes, tanto estructurados como no estructurados, incluidos los siguientes:

- Confluence

- Git

- Elástico

- Paquete Microsoft Office 365 (por ejemplo, SharePoint, Outlook)

- Plataformas de mensajería interna

También localizaron datos en el entorno de la víctima procedentes de aplicaciones comunes de service desk como Zendesk y Jira. En los datos minados se incluían credenciales para su posterior compromiso y apuntaban directamente a información confidencial.

Los investigadores de Unit 42 también observaron el uso de la herramienta de minería de datos de código abierto Snaffler y de herramientas nativas para buscar en registros, unidades locales y recursos compartidos de red palabras clave como *contraseña* y securestring. A continuación, se organizaban y archivaban los datos comprometidos para su exfiltración con WinRAR o PeaZip.

Los defensores deben hacer búsquedas periódicas de palabras clave en sus propios entornos para identificar datos y credenciales almacenados de forma indebida, como parte de una estrategia más amplia de gestión y clasificación de datos.

Exfiltración

En varios casos, Muddled Libra intentó establecer shells de proxy inverso o túneles de shell seguro (SSH) para la exfiltración de comandos y control. Muddled Libra también utilizó sitios comunes de transferencia de archivos como put[.]io, transfer[.]sh, wasabi[.]com o gofile[.]io tanto para filtrar datos como para extraer herramientas de ataque. También observamos el uso de Cyberduck como agente de transferencia de archivos.

Impacto

Unit 42 observó directamente el impacto de una combinación de robo de datos confidenciales o aprovechamiento por parte de Muddled Libra de la infraestructura de confianza de la organización para perpetrar ataques contra clientes posteriores.

Conclusión y mitigaciones

Muddled Libra es un adversario metódico que supone una amenaza sustancial para las organizaciones de los sectores de automatización de software, BPO, telecomunicaciones y tecnología. Dominan una serie de disciplinas de seguridad, son capaces de prosperar en entornos relativamente seguros y de ejecutar con rapidez para completar cadenas de ataques devastadoras.

Muddled Libra no aporta nada nuevo, salvo la extraña habilidad de encadenar debilidades con efectos desastrosos. Los defensores deben combinar tecnología punta y una higiene de seguridad exhaustiva, así como una vigilancia diligente de las amenazas externas y los acontecimientos internos. El riesgo elevado de pérdida de datos internos y de clientes es un poderoso incentivo para modernizar los programas de seguridad de la información.

Además de las recomendaciones de mitigación incluidas en las subsecciones de la cadena de ataque anteriores, recomendamos que las organizaciones sigan estas pautas:

- Implementar la AMF y el inicio de sesión único (SSO) siempre que sea posible, preferiblemente Fast Identity Online (FIDO). En los casos que investigamos, Muddled Libra tuvo más éxito cuando convencieron a los empleados para que los ayudaran a saltarse la MFA. Cuando no lo conseguían, parecían cambiar de objetivo.

- Los defensores también deben considerar la mejor manera de implementar alertas de seguridad y bloqueo de cuentas en caso de fallos repetidos de la AMF.

- Implementar una formación exhaustiva de concienciación de los usuarios. Muddled Libra se centra en gran medida en la ingeniería social tanto del servicio de asistencia como de otros empleados a través del teléfono y los mensajes de texto. Es fundamental formar a los empleados para que sepan identificar las comunicaciones sospechosas no basadas en el correo electrónico.

- En caso de que se produzca una vulneración, suponga que este actor de la amenaza conoce el libro de jugadas moderno de las respuestas ante incidentes. Considere la posibilidad de establecer mecanismos de respuesta fuera de banda.

- Asegurarse de que la higiene de las credenciales está al día. Conceda acceso solo cuando sea necesario y durante el tiempo necesario.

- Supervisar y gestionar el acceso a las defensas y controles críticos es fundamental para defenderse de los atacantes expertos. Los derechos deben limitarse a lo estrictamente necesario para cada función laboral. Deben usarse herramientas de detección y respuesta a amenazas de identidad (ITDR) como Cortex XDR y Cortex XSIAM para monitorizar comportamientos anómalos.

- Los defensores deben limitar los servicios de anonimización que pueden conectarse a la red, idealmente en el firewall mediante App-ID.

Para defenderse de las amenazas descritas en este blog, Palo Alto Networks recomienda además a las organizaciones que empleen las siguientes capacidades:

- Seguridad de la red: proporcionada a través de un firewall de nueva generación (NGFW) configurado con aprendizaje automático y los mejores servicios de seguridad entregados en la nube. Esto incluye, por ejemplo, prevención de amenazas, URL filtering, seguridad DNS y un motor de prevención de malware capaz de identificar y bloquear muestras e infraestructuras maliciosas.

- Seguridad de endpoint: proporcionada a través de una solución XDR que puede identificar código malicioso mediante el uso de aprendizaje automático avanzado y análisis de comportamiento. Esta solución debe configurarse para actuar y bloquear las amenazas en tiempo real a medida que se identifican.

- Automatización de la seguridad: proporcionada a través de una solución XSOAR o XSIAM capaz de ofrecer a los analistas del SOC una comprensión exhaustiva de la amenaza derivada de la unión de datos obtenidos de los endpoints, la red, la nube y los sistemas de identidad.

Si cree que puede haber resultado vulnerado o tiene un problema urgente, póngase en contacto con el equipo de respuesta ante incidentes de Unit 42 o llame al:

- Teléfono gratuito para Norteamérica: +866.486.4842 (+866.4.UNIT42)

- EUROPA, ORIENTE MEDIO Y ÁFRICA: +31.20.299.3130

- APAC: +65.6983.8730

- Japón: +81.50.1790.0200

Indicadores de vulneración

IP observados durante esta actividad

- 104.247.82[.]11

- 105.101.56[.]49

- 105.158.12[.]236

- 134.209.48[.]68

- 137.220.61[.]53

- 138.68.27[.]0

- 146.190.44[.]66

- 149.28.125[.]96

- 157.245.4[.]113

- 159.223.208[.]47

- 159.223.238[.]0

- 162.19.135[.]215

- 164.92.234[.]104

- 165.22.201[.]77

- 167.99.221[.]10

- 172.96.11[.]245

- 185.56.80[.]28

- 188.166.92[.]55

- 193.149.129[.]177

- 207.148.0[.]54

- 213.226.123[.]104

- 35.175.153[.]217

- 45.156.85[.]140

- 45.32.221[.]250

- 64.227.30[.]114

- 79.137.196[.]160

- 92.99.114[.]231

Recursos adicionales

- Debate de Muddled Libra con Stephanie Regan, asesora principal de Unit 42: Podcast Threat Vector, Unit 42 en CyberWire Daily

- La exposición de las meticulosas tácticas de Muddled Libra con el investigador principal de Unit 42, Kristopher Russo: Podcast Threat Vector, Unit 42 en CyberWire Daily

- Evolución de Muddled Libra a la nube: Unit 42, Palo Alto Networks

- Exponiendo a 0ktapus: La campaña de phishing que pretende obtener las credenciales de identidad de Okta, Grupo IB

- No es una SIMulación: las investigaciones de CrowdStrike revelan una campaña de intrusión dirigida a empresas de telecomunicaciones y BPO, CrowdStrike

- Detección de Scatter Swine: Perspectivas de una implacable campaña de phishing, Okta

- Juro solemnemente que mi controlador no tiene buenas intenciones: Búsqueda de malware firmado con atestación, Mandiant

- ¿Es la extensión de su navegador una puerta trasera de botnet? Krebs on Security

- La sospecha acecha a los competidores de Genesis Market a raíz de la intervención del FBI

Obtener actualizaciones de Unit 42

Obtener actualizaciones de Unit 42